Cyberkriminelle setzen zunehmend auf Bots und Automatisierung, um ihre Angriffe effizienter zu gestalten und einer Entdeckung zu entgehen. Barracuda analysierte eine zweimonatige Datenstichprobe zu Angriffen auf Webanwendungen, die von Barracuda-Systemen blockiert wurden, und stellte dabei eine massive Anzahl automatisierter Angriffe fest.

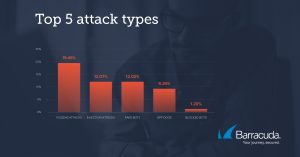

Die Top Fünf Attacken wurden von Angriffen dominiert, die mit automatisierten Tools durchgeführt wurden. Fast 20% der entdeckten Angriffe waren Fuzzing-Attacken, bei denen mithilfe von Automatisierung versucht wird, Anwendungsschwachstellen zu finden und auszunutzen. Injection-Angriffe folgten mit etwa 12%, wobei die meisten Angreifer hierbei automatisierte Tools wie Sqlmap verwendeten, um in die Anwendungen einzudringen. Bei vielen dieser Angriffe handelte es sich um Attacken auf Skript-Kiddie-Niveau, bei denen keine Erkundung stattfindet, um die Angriffe zu individualisieren. Bots, die sich als Google-Bot oder ähnliches ausgeben, lagen mit etwas mehr als 12% der analysierten Angriffe auf Webanwendungen knapp dahinter. DDoS-Angriffe auf Anwendungen waren überraschend weit verbreitet und machten mehr als 9% der analysierten Stichprobe aus. Ein kleiner Teil der Attacken (1,2%) stammt von Bots, die von Site-Administratoren blockiert wurden. Wenn es um den Schutz vor neueren Angriffen wie Bots und API-Attacken geht, können Sicherheitsteams aufgrund der Vielzahl der erforderlichen Lösungen manchmal überfordert sein. Die gute Nachricht ist, dass diese Lösungen in WAF/WAF-as-a-Service-Lösungen konsolidiert werden, auch bekannt als Web Application and API Protection Services (WAAP). Gartner definiert in seinem WAF Magic Quadrant 2020 WAAP-Services als die Evolution von Cloud-WAF-Services: „WAAP-Services kombinieren eine Cloud-gestützte As-a-Service-Bereitstellung von WAF, Bot-Mitigation, DDoS-Schutz und API-Sicherheit mit einem Abonnementmodell.“ Unternehmen sollten daher nach einer WAF-as-a-Service- oder WAAP-Lösung suchen, die Bot-Mitigation, DDoS-Schutz, API-Sicherheit und Schutz vor Credential Stuffing umfasst und sicherstellen, dass sie richtig konfiguriert ist. Zudem ist wichtig, über aktuelle Bedrohungen und deren Entwicklung informiert zu bleiben. Durch Kombination aus Fachwissen zu den neuesten Angriffstaktiken von Cyberkriminellen sowie aktuellen Technologien können Unternehmen die Risiken von zunehmend automatisierten Angriffen auf Webanwendungen jedoch deutlich minimieren.